Lee las lecturas obligatorias del tema y enseguida revisa la siguiente discusión.

10.1 Vulnerabilidad y abuso de los sistemas de información

A medida que la sociedad y el mundo que te rodea han llegado a depender de las computadoras y los sistemas de información cada vez más, las empresas deben trabajar en hacer sus sistemas menos vulnerables a ataques y más confiables. El tema se enfoca en las tecnologías y proceso necesarios para hacer los sistemas más seguros al procesar transacciones y mantener sus datos. Las amenazas son reales, pero también lo son las soluciones.

La seguridad se refiere a las políticas, procedimientos y medidas técnicas utilizadas para evitar el acceso no autorizado, alteración, robo o daño físico a los sistemas de información.

Los controles consisten en todos los métodos, las políticas y los procedimientos de organización que garanticen la seguridad de los activos de la empresa, la exactitud y la confiabilidad de los registros contables, así como la adhesión a las normas de gestión operacional.

Los sistemas de información son vulnerables a las amenazas técnicas, organizacionales y ambientales de fuentes internas y externas. El eslabón más débil de la cadena es la mala administración del sistema. Si los directivos de todos los niveles no hacen de la seguridad y confiabilidad su prioridad número uno, entonces las amenazas a un sistema de información pueden fácilmente convertirse en realidad. La siguiente figura presenta algunas de las amenazas más comunes para cada componente de una red típica.

Figura 1. Desafíos y vulnerabilidades de seguridad contemporáneos

(Laudon y Laudon, 2012: 293)

Con el uso tan amplio que tiene la computación distribuida, se tienen más puntos de entrada a una red, y por lo tanto, más vulnerabilidad a ataques al sistema. Entre más gente usa un sistema, habrá más posibilidades de fraude y abuso de información, es por eso que protegerlo es un trabajo de todos.

Los programas de software malicioso se conocen como malware e incluyen una variedad de amenazas como virus de computadora, gusanos, caballos de Troya y key loggers.

Haz clic en cada botón para ver el detalle.

Haz clic en cada botón para ver el detalle.

Un virus de computadora es un programa de software malintencionado que se une a un archivo para ejecutarse, por lo general sin el conocimiento del usuario y se copian en otros archivos, además de entregar un paquete que puede consistir en realizar una actividad que puede ir desde copiar un archivo hasta borrar información crítica.

Los gusanos también pueden destruir los datos en las computadoras y obstruir los sistemas de la red con las transmisiones electrónicas de software. Son similares a los virus, ya que pueden crear más copias de sí mismos en un sistema y generar correos electrónicos a otros ordenadores con el archivo infectado adjunto. Los gusanos no necesitan la intervención humana para propagarse de una computadora a otra.

Los Caballos de Troya obligan a un sistema a realizar operaciones inesperadas, a menudo en detrimento del sistema y el usuario. Este tipo de malware está generalmente enmascarado en mensajes de correo electrónico aparentemente benigno, aunque puede ser almacenado en los sitios web.

Key loggers registran cada golpe de teclado hecho en una computadora para robar números de serie o contraseñas, para luego lanzar ataques de Internet y tener acceso a cuentas de correo electrónico, así obtienen contraseñas en los sistemas informáticos protegidos o recogen información personal, como números de tarjetas de crédito.

Si utilizas una PC independiente o estás conectado a una red y no tienes software antivirus, entonces estás en problemas. Este tipo de software comprueba cada archivo entrante en busca de virus. Cuando recibes un archivo infectado, el software alerta de su presencia. Puedes optar por eliminar el archivo o "limpiarlo". Los creadores de virus los actualizan para pasar desapercibidos por los antivirus, que se deben actualizar continuamente para estar preparados para lo último en posibles ataques.

Los hackers son personas que intencionalmente tratan de crear caos o hacer daño a un sistema informático, han existido desde hace mucho tiempo. Muchas empresas no reportan ataques de hackers, ya que no quieren que la gente se dé cuenta que sus sistemas son vulnerables. Eso hace que la recopilación de estadísticas reales sobre los intentos de hacking y éxitos sea complicado. Sin embargo, el acceso no autorizado se reconoce como un gran problema.

Algunos hackers utilizan sistemas informáticos especiales que buscan continuamente archivos de contraseñas que se pueden copiar. Otros buscan áreas del sistema que se han "dejado abiertas", por así decirlo, en donde puedan entrar. A veces no hacen ningún daño, pero con demasiada frecuencia destruyen archivos, borran o roban datos para su uso a través de software de caballo de Troya. Cracker es el término que se utiliza normalmente para describir un hacker que penetra sistemas con una intención criminal.

Ciberbandalismo es la interrupción intencional, desfiguración o incluso la destrucción de un sitio web o sistema de información corporativo. Ni siquiera la NASA ha estado exenta de la obra de ciberbándalos.

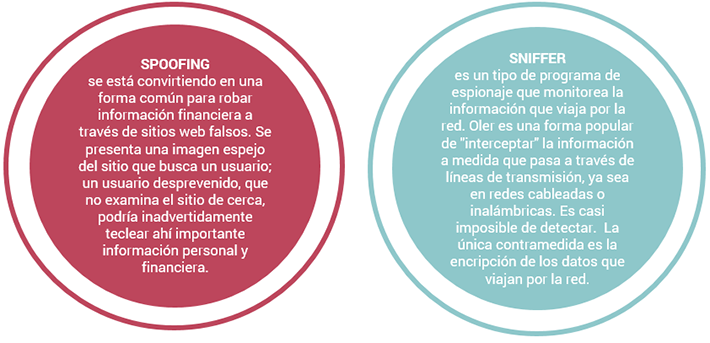

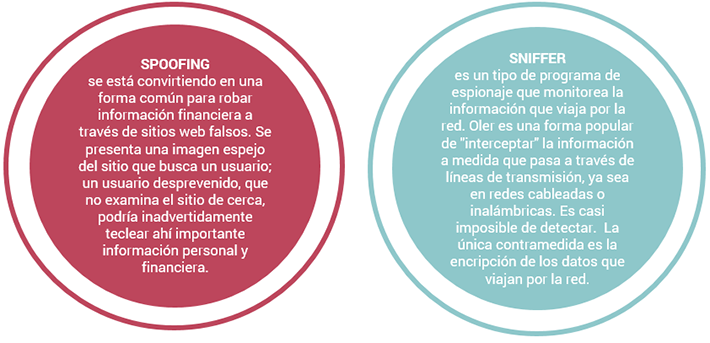

Hay otros dos métodos que los hackers y delincuentes normalmente usan para obtener acceso indebido o ilegal a sistemas informáticos:

El delito informático es una creciente amenaza nacional e internacional para el desarrollo continuo de e-business y e-commerce. El delito de mayor crecimiento fuera y dentro de Internet es el robo de identidad. A pesar de que es más probable que ocurra en un entorno fuera de línea, una vez que su información personal ha sido robada puede ser fácil usarla en un entorno en línea. El mayor riesgo de fraude de identidad es el tradicional robo de billetera o de papeles que se tiran a la basura sin ser destruidos.

Otro posible riesgo, en especial para grandes corporaciones y gobiernos, es el terrorismo cibernético, donde fuerzas externas atacan los sistemas de cómputo de un objetivo para causar un daño real a sus operaciones. Los gobiernos están conscientes de este tipo de amenazas y hay esfuerzos por prevenir y proteger a los sistemas de este tipo de ataques.

La seguridad de los sistemas es cosa de todos. Utiliza software antivirus en tu equipo y actualízalo a menudo. La actitud de "eso no me va a pasar a mí" es un problema. Instituir medidas para disminuir los errores y defectos de software y entrada de datos puede resolver muchos problemas de calidad del sistema, pero también es importante la capacitación de los usuarios y minimización de exposición a riesgos.