Pregunta 1

Menciona la definición que corresponde al concepto de desarrollo de sistema.

Opciones:

Pregunta 2

De acuerdo con Pathak (2022), identifica cuál NO es una etapa en el desarrollo de sistemas.

Opciones:

Pregunta 3

De acuerdo con Microsoft, menciona la definición de DevOps.

Opciones:

Pregunta 4

De los siguientes tipos de pruebas de software, menciona los que pertenecen al tipo funcional:

Opciones:

Pregunta 5

Identifica el sistema de gestión de datos en el que la información resguardada puede ser no estructurada.

Opciones:

Pregunta 6

De acuerdo con lo expuesto por SAP (s.f.) sobre la gobernanza de seguridad de los datos, relaciona cada beneficio con su respectiva acción:

| Beneficio | Acción |

| 1. Datos mejores y más confiables. | a) Aminorar los tiempos de las operaciones y de la toma de decisión. |

| 2. Una sola versión de la verdad. | b) Realizar auditorías y revisiones. |

| 3. Cumplimiento de normas regulatorias, legales e industriales. | c) Compartir los datos de la organización. |

| 4. Reducción de costos. | d) Visualizar los datos como materia prima. |

Opciones:

Pregunta 7

Menciona el componente del marco de trabajo empleado en la aplicación de la gobernanza, el cual sirve de guía para verificar qué se va a gestionar y controlar, con el objetivo de lograr los resultados esperados por la organización.

Opciones:

Pregunta 8

¿Cuál es la finalidad de considerar la forma en que los objetivos del negocio determinan las decisiones de ciberseguridad?

Opciones:

Pregunta 9

De las siguientes opciones, identifica ¿cuál NO es un proceso descrito por Arroyo (2020) para emplear un gobierno de ciberseguridad?

Opciones:

Pregunta 10

¿Cuál es la finalidad de la gobernanza de seguridad?

Opciones:

Pregunta 11

Menciona la definición completa de política de seguridad, según IBM:

Conjunto de ______ que se aplican a las ______ del sistema y a los recursos de comunicación de una organización.

Opciones:

Pregunta 12

De la siguiente lista, cuál NO puede ser un objetivo de seguridad.

Opciones:

Pregunta 13

Si te contratan por tus habilidades para desarrollar políticas de seguridad, ¿qué estándares utilizarás para dicha actividad?

Opciones:

Pregunta 14

Una PyME se acerca a la empresa en la que laboras y solicita tu asesoría para desarrollar tres procedimientos de seguridad de la información. Identifica cuáles puedes recomendarle de la siguiente lista:

Opciones:

Pregunta 15

Ordena los pasos que integran la metodología PASTA para el modelado de amenazas:

Opciones:

Pregunta 16

¿Cuál es la unidad mínima de información que puedes tener a tu disposición y que, además, sirve para representar alguna información?

Opciones:

Pregunta 17

Menciona algunos ejemplos de datos sensibles en las organizaciones.

Opciones:

Pregunta 18

De acuerdo con la norma ISO 27001, ordena los pasos para clasificar la información:

Opciones:

Pregunta 19

Identifica los siguientes controles de seguridad para relacionarlos con su descripción correcta:

| Control | Descripción |

| 1. Seguridad física y ambiental | a) Inventario, clasificación y almacenamiento de los datos. |

| 2. Gestión de recursos | b) Credenciales y medios de acceso a la información |

| 3. Seguridad operacional | c) Protección contra la vulnerabilidad |

| 4. Control de acceso | d) Garantizar la seguridad a través de los factores externos del sistema. |

Opciones:

Pregunta 20

En el proceso de determinar la propiedad de los datos y activos, identifica la parte designada de una entidad, ubicación, proceso o grupo de trabajo responsable de verificar el cumplimiento de las restricciones de acceso y clasificación.

Opciones:

Pregunta 21

Toda debilidad del sistema que puede ser explotada por algún atacante es:

Opciones:

Pregunta 22

Identifica cuál de las siguientes opciones es una amenaza No intencional

Opciones:

Pregunta 23

Ordena las fases para el análisis de riesgos

Opciones:

Pregunta 24

La duplicación es un tipo de control de riesgo que:

Opciones:

Pregunta 25

Las siguientes actividades forman parte de ______, de acuerdo con la norma ISO 27000:

Opciones:

Pregunta 26

Son herramientas para realizar análisis de riesgo cuantitativo, EXCEPTO:

Opciones:

Pregunta 27

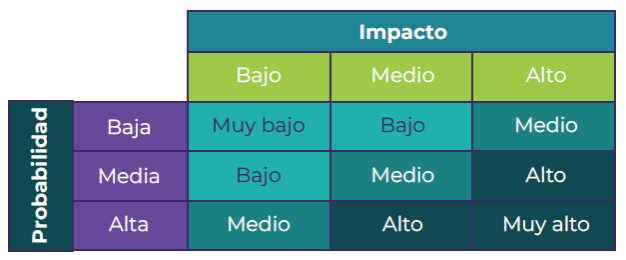

La siguiente imagen es _________ y se utiliza para realizar _________.

Opciones:

Pregunta 28

Relaciona el beneficio con su acción de acuerdo a lo expuesto por SAP (s.f.) sobre la gobernanza de seguridad de los datos:

| Estrategia | Características |

| 1. Evitar o eliminar el riesgo | a) El problema puede ser atendido por alguien más capacitado. |

| 2. Reducir o mitigar | b) Cuando no se tiene una opción vieble, se deberá aprender a convivir con el riesgo. |

| 3. Transferir o compartir | c) Implementar las acciones necesarias para desaparecer los factores que propicien los riesgos. |

| 4. Aceptar el riesgo | d) Se realiza cuando el anular un riesgo tiene un mayor gasto de recursos que las consecuencias de este. |

Opciones:

Pregunta 29

Este factor de priorizar la respuesta al riesgo es la más sencilla ya que hace uso del sentido común (a mayor probabilidad e impacto, mayor la prioridad).

Opciones:

Pregunta 30

De acuerdo con los Planes de acción correctiva, ordena las etapas de un plan de acción.

Opciones:

Pregunta 31

¿Cómo define María Teresa Moreno (2022) el término "incidente" en el contexto de la seguridad de la información de una empresa?

Opciones:

Pregunta 32

Según la clasificación taxonomía de los incidentes, ¿en qué clasificación está el incidente “Suplantación de identidad”?

Opciones:

Pregunta 33

Perteneces a una empresa líder en ciberseguridad y una organización sin fines de lucro te contrata pues se ha comprometido su información. Después de un análisis que se realizó determinan los conceptos mostrados en la tabla siguiente:

| Concepto | Nivel de criticidad |

| 1. Amenazas persistentes avanzadas | a) Alto |

| 2. Intrusión de cuentas con privilegios | b) Medio |

| 3. Contenido abusivo (spam) | c) Crítico |

| 4. Disponibilidad (mala configuración) | d)Bajo |

Opciones:

Pregunta 34

De la lista siguiente señala cuáles son fases de planificación y preparación para hacer frente a un incidente de seguridad

Opciones:

Pregunta 35

Las siguientes acciones forman parte de una de las subetapas del análisis posterior a un incidente:

Opciones:

Pregunta 36

¿Cuáles son los procesos clave que debe incluir un plan de continuidad del negocio, según IBM (2020)?

Opciones:

Pregunta 37

Método para analizar la manera en que un evento afecta a la empresa dentro de sus procesos.

Opciones:

Pregunta 38

Selecciona los 3 elementos que se deben considerar en el BIA (Valoración de Impacto al Negocio).

Opciones:

Pregunta 39

El ___ es el tiempo en que una interrupción es tolerable, mientras que el ___ es la máxima cantidad de pérdidas tolerable.

Opciones:

Pregunta 40

Relaciona el concepto con su principal característica

| Concepto | Características |

| 1. Plan de continuidad del negocio. | a) Sirve para recopilar los datos necesarios para enfrentar los desafíos que se presentan. |

| 2. Valoración de Impacto al Negocio | b) Describe qué es lo que se puede esperar cuando el negocio presenta alguna interrupción en sus operaciones. |

| 3. Estrategia de recuperación | c) Documento que describe cómo una empresa seguirá funcionando durante una interrupción no planificada del servicio. |

Opciones: